Puertos

Tuesday, April 30, 2013

Friday, April 26, 2013

|

||||||

Un equipo con Backtrack5, una antenaWiFiy la suite Aircrack, a escuchar el tráfico de red en modo monitor. El objetivo, intentar obtener algún dato que pudiese dar información

Descifrar el tráfico capturado con airdecrypt, analizar utilizando en primer lugar la versión gratuita de la herramienta Network Miner, que corre en sistema operativo Windows y es muy útil a la hora de obtener una visión a alto nivel de una captura de tráfico. Una vez cargada la captura,Network Miner identifica todos los hosts presentes en ella, y reconstruye a partir del tráfico tramas, archivos, imágenes, mensajes de chat, credenciales y sesiones si se han capturado, peticiones DNS, parámetros GET.. Además proporciona información interesante sobre los equipos presentes en la captura, que por otra parte puede obtenerse con cualquier otro analizador de tráfico tipo Wireshark, pero facilita bastante la tarea.

|

| Figura 1: Información del equipo presente en la captura con NetworkMiner |

La primera lectura, se trata de un equipo con sistema operativo Windows, analizando las tramas y las conexiones establecidas, los sitios webs más visitados durante la sesión de navegación, 20 minutos:

http://www.vanitatis.com

http://www.elpais.com/gente

http://devilwearszara.com

http://www.fotoplatino.com

|

| Figura 2: Imágenes presentes en la captura analizada con NetworkMiner |

Realizando un análisis más profundo con herramientas como CookieCadger oWireshark, información exacta del equipo para conectarse a Internet, identificando peticiones HTTP, correspondientes a la comprobación de actualizaciones disponibles para un Notebook Asus F50SL:

|

| Figura 3: URL para comprobar las actualizaciones de Notebook Asus F50SL |

Siguiente paso, conseguir más información mediante un ataque man in the middle, para intentar obtener alguna credencial en algún sitio web donde tuviera que identificarse, pero para eso debería de estar en casa esperando justo en el momento en que fuese a utilizar la red para navegar. Para ello, utilizar Cain + Wireshark en entorno Windows, y tambiénarpsoof en entorno Linux.

Por supuesto, en aquellas ocasiones en que coincidía conectado antes de intentar un ataque MITM, me propuse escanear su máquina connmap, pero los puertos estaban filtrados por el Firewall de Windows.

Paralelamente a estos intentos, siempre mantener equipo capturando tráfico WiFien modo monitor, y analizar las capturas, además de las obtenidas con Cain + Wireshark. En estas nuevas capturas, información interesante para el análisis.

|

| Figura 4: Peticiones de DNS a blogs relacionados con oposiciones a judicatura |

Analizando el nombre de los sitios web, así como el contenido que había en los mismos, me quedó claro que se trataba de una mujer, que estaba estudiando para oposiciones a judicatura. Es decir, que hablamos de una aspirante a juez robandoWiFi. ¡Así va este país!. Por otro lado, entre todas estas sesiones de navegación, en las que los sitios webs visitados eran los mismos especificados hasta ahora, se colaban algunas sesiones cortas en la que los sitios visitados eran:

http://www.sport.es (Además leía la sección “El balón Rosa” ;) )Estas sesiones, en principio parecía que correspondían más a “Rober1”, leyendo periódicos deportivos y echando un vistazo a las novias y mujeres de los futbolistas. En una de estas sesiones, concretamente un domingo, Rober1 consultó también la página de Yelmo Cines, pero al final parece que no se decidió a ir, porque más tarde presuntamente su pareja se volvió a conectar a ver vídeos de bebés, y leer un poco de prensa rosa, supongo que para desconectar de las arduas sesiones de estudio para la oposición.

http://www.marca.com

http://tenerifedeportivo.com

Por la información de la que disponía hasta el momento, se trataba de una pareja de vecinos que utilizaba mi red para conectarse a Internet y ahorrarse la tarifa del ISP, no de un hax0r con muchos conocimientos. Esto último me quedó más claro, cuando en una de las capturas recogidas escuchando en modo monitor, pude ver accesos a páginas de banca electrónica, algo que alguien con conocimientos de seguridad informática jamás haría desde una WiFi ajena.

|

| Figura 5: Imágenes correspondientes a portal de banca electrónica |

Afortunadamente para los vecinos, dieron con alguien que no tenía malas intenciones, y en esta ocasión, incluso de haberlas tenido, no podría haber hecho ningún destrozo, ya que al tratarse de tráfico SSL las credenciales no habrían sido capturadas sin romper el cifrado.

En este punto ya tenía claro el perfil de los “atacantes”, así como su nivel de conocimientos, pero aún no los había identificado. Los ataques man in the middleno funcionaban siempre, así que se me ocurrieron varias alternativas. La primera de ellas, enchufarles un troyano haciendo DNS spooffing con alguna de las direcciones de los sitios webs más visitados. Pero en lugar de eso, decidí implementar un esquema “machine in the middle”, colocando una máquina a modo de router, para asegurar que todo el tráfico que generaban pasaba por la misma.

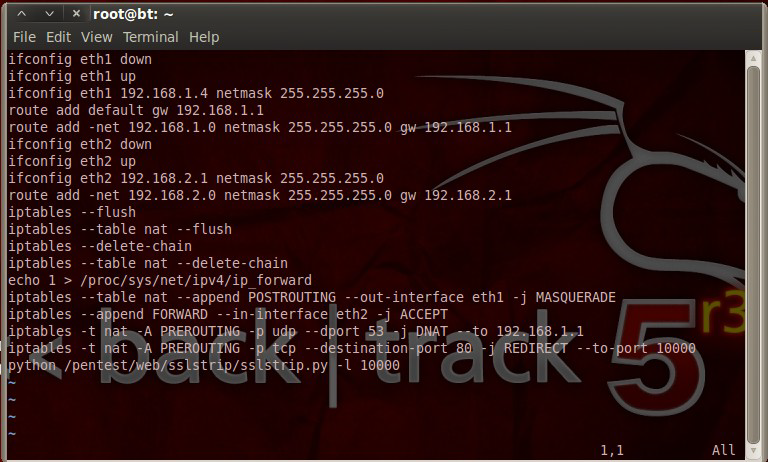

Para ello, habilité una máquina virtual Backtrack, a modo de puente con dos interfaces de red. Una de ellas conectada a la red en cuestión, 192.186.1.0, y la otra en una nueva red 192.168.2.0, con la dirección IP 192.168.2.1. Además de eso, deshabilité el servidor DCHP del router al que se conectaban los vecinos, y arranqué un servidor DHCP en la máquina virtual, que repartiera direcciones en la nueva red, especificando como puerta de enlace la dirección de esta máquina en la nueva red, la 192.168.2.1. El tráfico generado era redirigido de una interfaz a otra, en aras de poder llevar el tráfico hacia y desde Internet a través del router principal.

Por otra parte, también arranqué la herramienta SSLstrip, redirigiendo el tráficoSSL al puerto 10.000, para poder así interceptar sesiones de autenticación en algún sitio web que permitiese obtener alguna información para identificar a los malhechores. En este script de shell se puede observar la configuración final.

|

| Figura 6: Configuración que arranca el esquema bridge en el mitm |

Con este nuevo esquema, los vecinos se conectaban a mi router vía WiFi, pero era la nueva máquina puente la que hacía de router para ellos, dándoles una nueva dirección IP en el rango 192.168.2.0 y ofreciéndoles salida a Internet. Bastaba con arrancar tcpdump, dsniff, y visualizar el log de sslstrip para poder controlar todo el tráfico generado por los vecinos.

El esquema no tardó en funcionar. La siguiente vez que se conectaron, todos los paquetes pasaban por la nueva máquina puente, y tras una o dos sesiones de navegación, el log de SSLstrip reveló su dirección de correo electrónico y su cuenta de Facebook:

|

| Figura 7: Datos de cuenta Facebook capturados con SSLStrip |

Thursday, April 25, 2013

teke

El pequeño príncipe

Down in the Valley

Quiéreme si te atreves

'

Mi juguete preferido, mi herramienta de trabajo

'

El pequeño príncipe

Down in the Valley

Quiéreme si te atreves

'

Mi juguete preferido, mi herramienta de trabajo

'

Sunday, April 21, 2013

Soundtracks for

Los juegos del hambre (2012) More at IMDbPro »The Hunger Games (original title)

Please note that songs listed here (and in the movie credits) cannot always be found on CD soundtracks. Please check CD track details for confirmation.

-

"Deep in the Meadow (Lullaby)"

Lyrics by Suzanne Collins

Music by T-Bone Burnett (as T Bone Burnett) and Simone Burnett

Performed by Jennifer Lawrence and Willow Shields

-

"Farewell"

Written by Evgueni Galperine

Performed by Evgueni Galperine and Mariana Tootsie

Courtesy of Mathieu Gerault

-

"Horn of Plenty"

Written by Win Butler and 'Regine Chassagne'

-

"War"

Written by Gabriel Hubert, Saiph Graves, Amal Hubert, Tycho Cohran, Jafar Graves, Uttama Hubert, Seba Graves and Tarik Graves

Performed by Hypnotic Brass Ensemble

Courtesyof Honest Jon's Records

-

"Sediment"

Written and Performed by Laurie Spiegel

Courtesy of Laurie Spiegel

-

"A Wasp on Her Abdomen"

Written and Performed by Chas Smith

Courtesy of Cold Blue Music

-

"Three Movements for Orhestra Mvt. 1"

Written by Steve Reich

Performed by Lower Austrian Tonkünstler Orchestra and Chorus Sine Nomine

Conducted by Kristjan Järvi

Courtesy of Chandos

By Arrangement with Source/Q

-

"Allt varð hljótt"

Written and Performed by 'Olafur Arnalds'

Courtesy of Erased Tapes Records Ltd.

-

"Marissa Flashback"

Written by Tom Rowlands (as Thomas Owen Mostyn Rowlands)

-

"Abraham's Daughter"

Written by Win Butler, Régine Chassagne and T-Bone Burnett (as T Bone Burnett)

Performed and Produced by Arcade Fire

Courtesy of Arcade Fire Music, LLC

Produced by T-Bone Burnett

Performed by Arcade Fire

-

"Safe & Sound"

Written by Taylor Swift, John Paul White, Joy Williams and T-Bone Burnett (as T Bone Burnett)

Performed by Taylor Swift featuring The Civil Wars

Produced by T-Bone Burnett (as T Bone Burnett)

Courtesy of Big Machine Records, LLC

-

"Kingdom Come"

Written by John Paul White and Joy Williams

Performed by The Civil Wars

Produced by T-Bone Burnett (as T Bone Burnett)

Courtesy of Sensibility Music/Republic Records

Wednesday, April 17, 2013

Friday, April 12, 2013

The lumineers - Hey Ho

Let it whip - Dazz Band

Jimmy H. - Vodoo Child (Sligh return)

Bob Mervak (Bob Dylan) - Knocking on heaven's door

Soundtracks for

Let it whip - Dazz Band

Jimmy H. - Vodoo Child (Sligh return)

Bob Mervak (Bob Dylan) - Knocking on heaven's door

Soundtracks for

Hit and Run (2012) More at IMDbPro »

-

"Fever"

Written by Ishmael Jingo

Performed by Ishmael Jingo

Published by The Estate of Ishmael Jingo

P1974 Afro Rock

Courtesy of Kona on behalf of

The Estate of Ishmael Jingo

-

"You'll Never Find Another Love Like Mine"

Written by Kenny Gamble (as Kenneth Gamble) and Leon Huff

Performed by Glitter Ball

Published by Warner-Tamerlane Publishing Corp

Courtesy of Countdown Media

-

"Sweet Emotion"

Written by Steven Tyler and Tom Hamilton

Performed by Aerosmith

Courtesy of Columbia Records

By Arrangement with Sony Music Licensing

Under License from BMG Chrysalis

-

"(I've Reached the) Turning Point"

Written by Leo Graham

Performed by Tyrone Davis

Courtesy of Brunswick Records

Under License from UniChappell Music, Inc.

and Songs of Universal, Inc.

-

"I Wanna Make Her Love Me"

Written by Stevie Wonder, Henry Cosby, Sylvia Moy (as Sylvia Rose Moy), and Lula Mae Hardaway

Performed by Jim Ford

Courtesy of Light in the Attic Records

Under License from Jobele Music Co. Inc., Black Bull Music, Stone Agate Music, and Sawandi Music

-

"Pure Imagination"

Performed by Lou Rawls

Written by Leslie Bricusse and Anthony Newley

Courtesy of Philadelphia International Records and Sony Music Entertainment

By Arrangement with Sony Music Licensing

Under License from Taradam Music Inc.

-

"Funky 16 Corners"

Written by James Boone, Cliff Palmer, Richard Ball, James Ball, Dewayne Garvin, and James Brantley

Performed by The Highlighters

Published by Pebble Toss

Courtesy of Now Again Records and The Highlighters

-

"Nothing's Gonna Change My Love For You"

Written by Gerry Goffin (as Gerald Goffin) and Michael Masser

Performed by George Benson

Courtesy of Warner Bros Records, Inc.

Under License from Almo Music Corp and Universal Music Corp

By Arrangement with Warner Music Group Film & TV Licensing

-

"Waltz of Hate"

Written and Arranged by Robert Mervak (as Bob Mervak)

Performed by Robert Mervak (as Bob Mervak) and The Motor City Horns

-

"Do You Wanna Funk"

Written by Patrick Cowley and Sylvester (as Sylvester James)

Performed by Patrick Cowley ft. Sylvester

Courtesy of Unidisc Music, Inc.

Under License from Sequins of Noon Music and Franmar Music

By Arrangement with Fine Gold Music and The Licensing Partnership UK Ltd.

-

"Summer Madness"

Written by Robert Kool Bell (as Robert Bell), Ronald Bell, George Funky Brown (as George M. Brown), Robert Spike Mickens (as Robert Mickens), Claydes Smith, Alton Taylor, Dennis D.T. Thomas (as Dennis Thomas), and Richard Westfield

Performed by Kool & The Gang (as Kool and The Gang)

Courtesy of The Island Def Jam Music Group

under license from Universal Music Enterprises

Under License from Warner-Tamerlane Publishing Group

-

"You Feel Like Home"

Written and Arranged by Robert Mervak (as Bob Mervak)

Performed by Robert Mervak (as Bob Mervak) and Isabel Nelson

-

"Let It Whip"

Written by Reginald Andrews and Ndugu Chancler (as Leon Chancler)

Performed by The Dazz Band (as Dazz Band)

Published by Ujima Music and Hey Skimo Publishing Company

Courtesy of Cleopatra Records

Under license from HD Music Now

-

"Una Rumba Por Aqui"

Written by Andre Reyes, Francois Reyes, Georges Reyes, Jacques Baliardo, Nicolas Reyes, Paul Reyes, Tonino Baliardo, and Patchai Reyes

Performed by Gipsy Kings

Courtesy of Warner Bros Records

Under License from Sony ATV Music Publishing, LLC

-

"Dawn Star Solo"

Written by Troy De Roche

Courtesy of Extreme Music

-

"Voodoo Child (Slight Return)"

Written by Jimi Hendrix

Performed by The Jimi Hendrix Experience

Published by Experience Hendrix, LLC

Master Administered with Sony Music Licensing

Used by permission. All rights reserved.

-

"He Is the Boy"

Written by Dee Ervin (as Difosco Ervin) and Gerry Goffin

Performed by Little Eva

Courtesy of Rhino Entertainment Company

By Arrangement with Warner Music Group Film & TV Licensing

Under License from Screen Gems-EMI Music, Inc.

-

"Knockin' On Heaven's Door"

Written by Bob Dylan

Performed by Robert Mervak (as Bob Mervak)

Under License from Rams Horn Music

-

"Last Train"

Written by Allen Toussaint

Performed by Allen Toussaint

Courtesy of Warner Bros Records, Inc.

By Arrangement with Warner Music Group Film & TV Licensing

Under License from Warner-Tamerlane Publishing Corp

-

"Over the Hill"

Written by John Martyn

Performed by John Martyn

Courtesy of Island Records Ltd.

under license from Universal Music Enterprises

Under License from BMG Chrysalis

-

"Let My Love Open the Door"

Written by Pete Townshend (as Peter Townsend)

Performed by Pete Townshend

Courtesy of Eel Pie Recording

Under License from Spirit One Music

Tuesday, April 02, 2013

| commie n | slang, abbr, pejorative (communist) | rojo n |

| comunista com. |

| doodle vi | (draw mindlessly) | garabatear⇒ vi |

| garrapatear⇒ vi | ||

| borrajear⇒ vtr | ||

| hacer garabatos loc verb | ||

| doodle n | (sthg drawn mindlessly) | garabato nm |

| garrapato nm |

| snicker n | US (snigger: snide laugh) | risita nf |

| risilla nf | ||

| snicker vi | US (snigger: laugh snidely) | reír disimuladamente loc verb |

| padding n | (false added charge) | abultamiento nm |

| padding n | (addition of false charges) | abultamiento nm |

| patraña nf |

| grope vtr | slang (fondle, touch sexually) | toquetear⇒ vtr |

| meter mano loc verb | ||

| acariciar⇒ vtr | ||

| manosear⇒ vtr | ||

| grope vi | (feel one's way) | ir a tientas loc verb |

| tantear⇒ vi | ||

| grope vi | (struggle to find sthg) | buscar a tientas loc verb |

| tantear⇒ vtr | ||

| grope n | slang (sexual feel, fondle) | toqueteo nm |

| manoseo nm | ||

| caricias nfpl |

| woozy adj | informal (dizzy) informal | grogui adj inv |

| atontado adj | ||

| atarugado adj |

| ravenous adj | (very hungry) | famélico adj |

| swag n | slang (stolen goods) | botín nm |

| swag n | (garland, festoon) | guirnalda nf |

| festón nm | ||

| swag vi | (sway) | mecerse⇒ vpron |

| balancearse⇒ vpron | ||

| menearse⇒ vpron | ||

| swag n | Aus (traveller's bundle) | macuto nm |

| Argentina | bolsa de dormir loc nom f | |

| mochila n f | ||

| swag vi | (droop) | colgar⇒ vi |

| caer⇒ vi | ||

| pender⇒ vi |

| nurture vtr | (children) | criar⇒ vtr |

| educar⇒ vtr | ||

| nurture vtr | (support: arts, etc.) | promover⇒ vtr |

| apoyar⇒ vtr | ||

| nurture n | (training, upbringing) | crianza nf |

| educación nf | ||

| Additional Translations | ||

| nurture vtr | (plants, animals) plantas y animales | alimentar⇒ vtr |

| animales | criar⇒ vtr | |

| nutrir⇒ vtr | ||

| vermin n | literal (animal considered a pest) | plaga de alimañas loc nom f |

| vermin n | figurative (contemptible person) | alimaña nf |

| canalla com. |

| slum n | (poor neighbourhood) | barriada nf |

| barrio bajo loc nom | ||

| barrio pobre loc nom | ||

| Additional Translations | ||

| slum vi | (visit low-class places) | ir a los barrios pobres loc verb |

| visitar los barrios pobres loc verb | ||

Subscribe to:

Comments (Atom)